防爆破的措施

- 设计安全的验证码(安全流程+复杂而又可用的图形)

- 对认证错误的提交进行计数并给出限制

- 使用双因素认证

简单的例子

function set_token(){

if(isset($_SESSION['token'])){

unset($_SESSION['token']);

}

$_SESSION[''token]=str_replace('.','',uniqid(mt_rand(10000,99999),ture));

}

一般做法:

- 将token以"type='hidden'"的形式输出在表单中

在提交认证的时候一起提交并在后台对其进行校验

but,token值输出在前端源码中,容易被获取,同时失去了防爆的意义。

实操

这看起来跟表单暴力破解很像

也是提示用户密码不存在

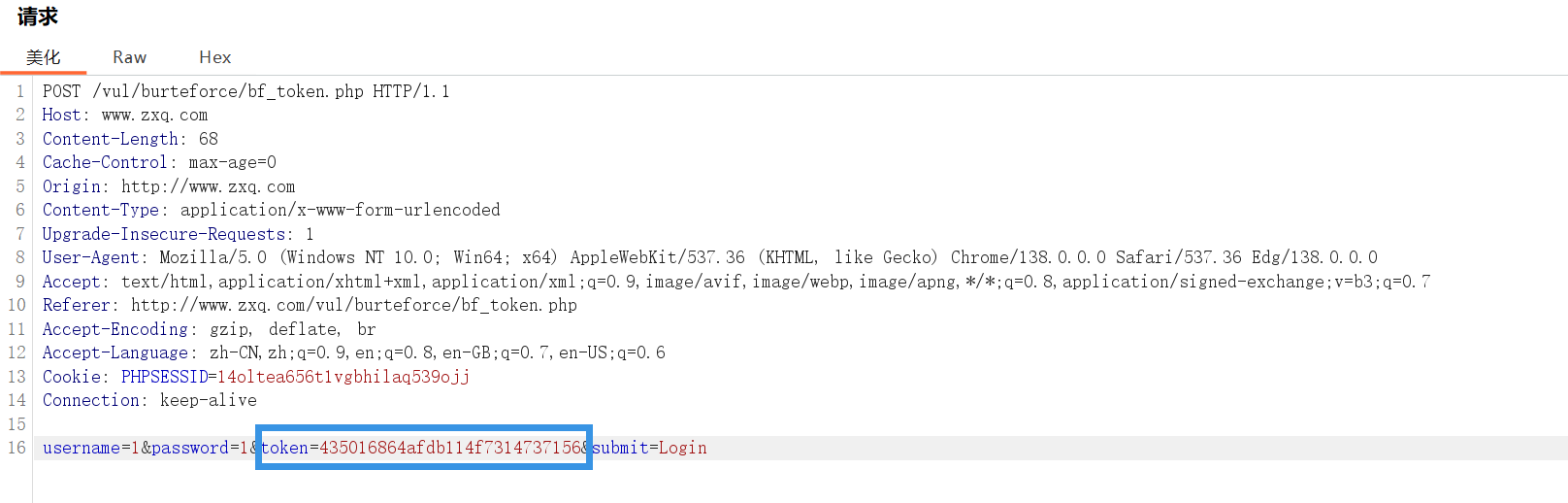

抓包看到多了一个token,但是页面没有(被隐藏)

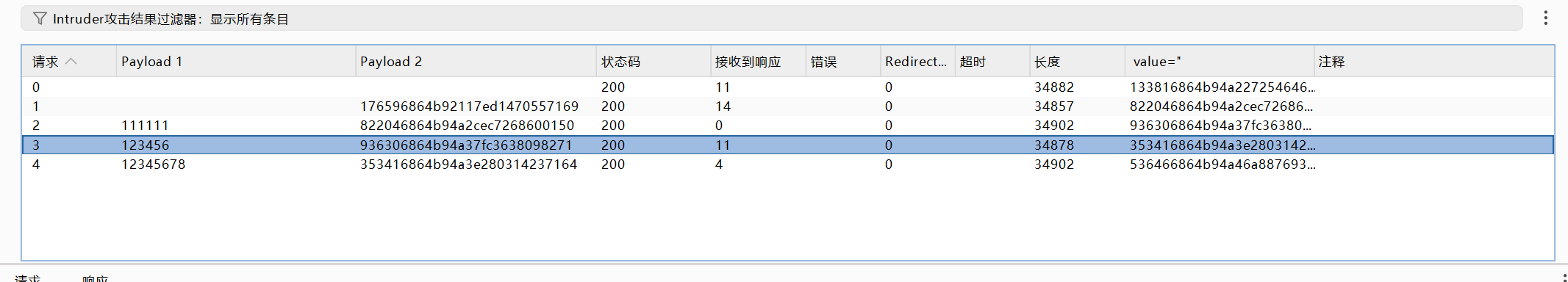

把代理抓到的放在intruder里操作

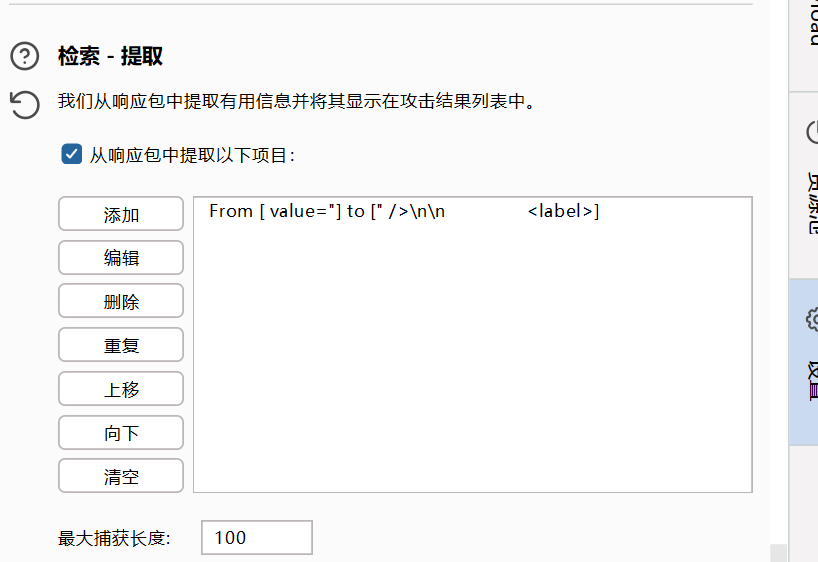

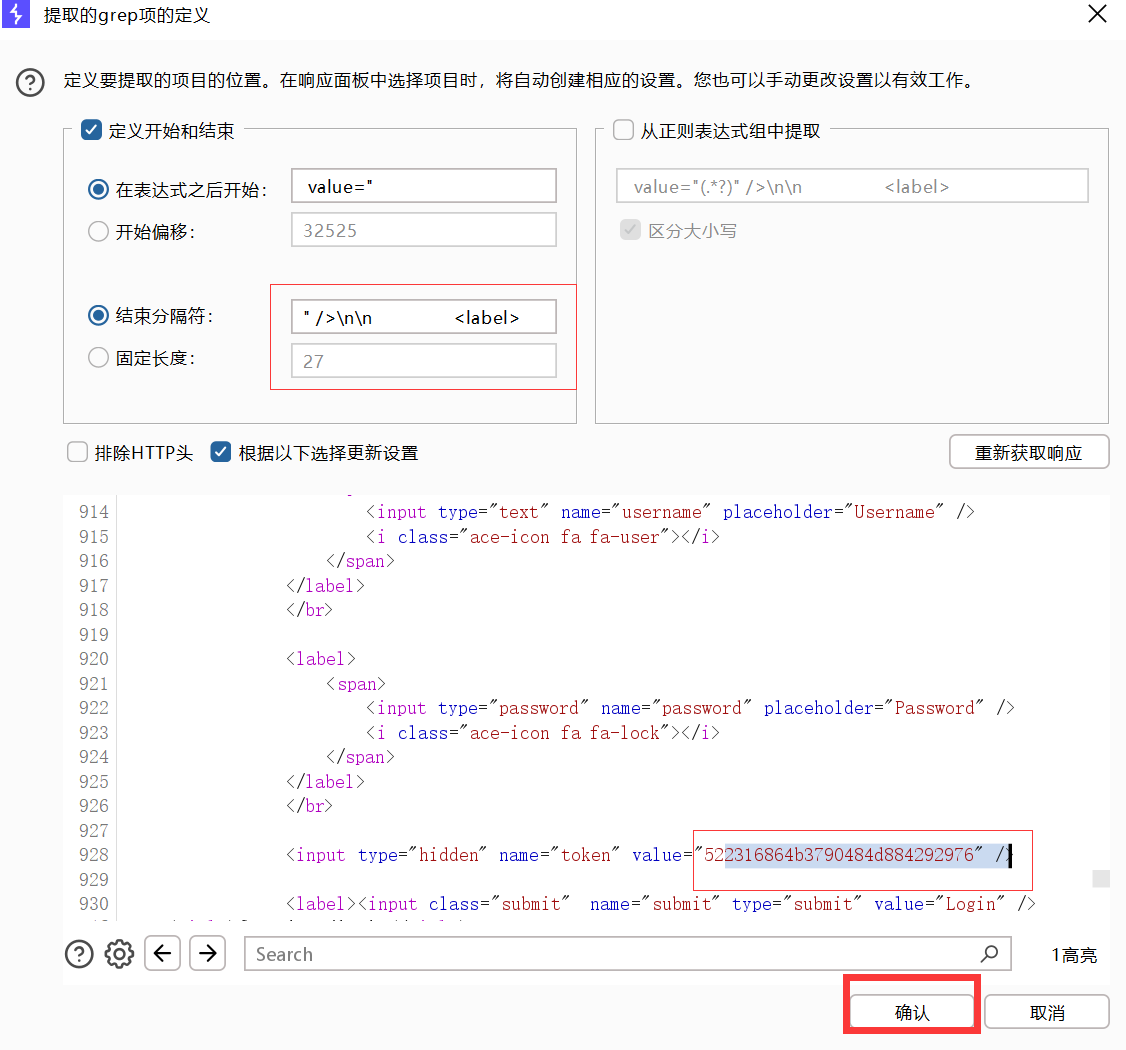

在设置里选择检索提取

添加token的内容

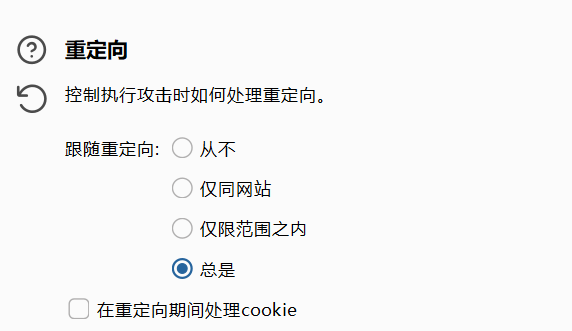

勾选重定向里的总是

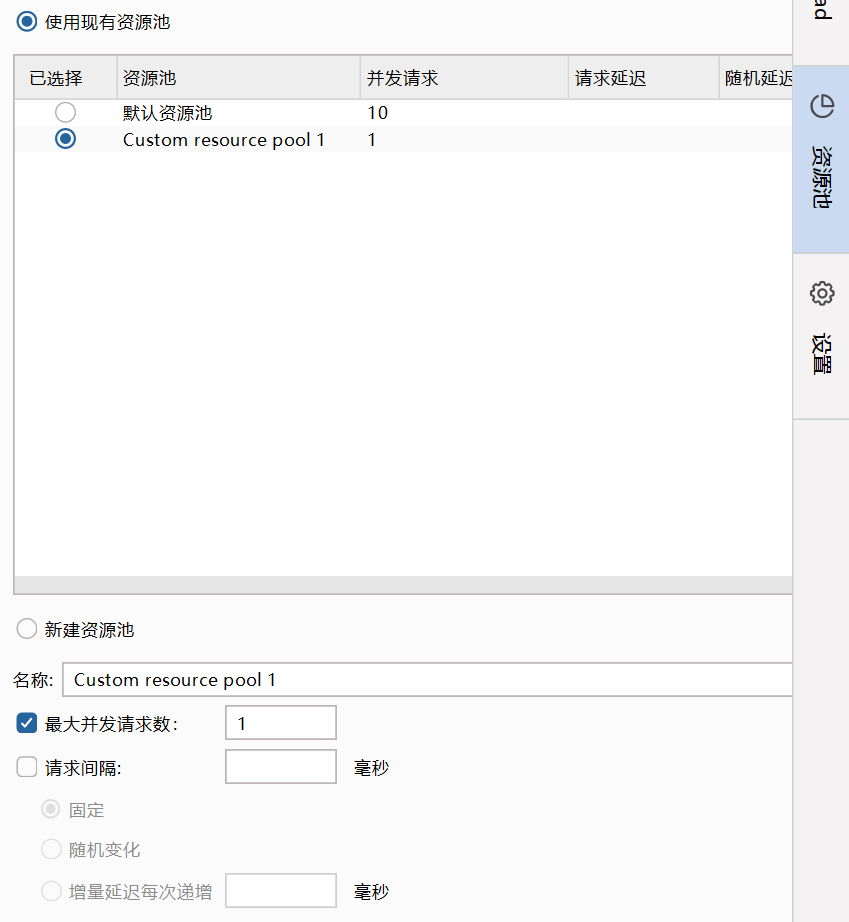

在资源池里设置一下

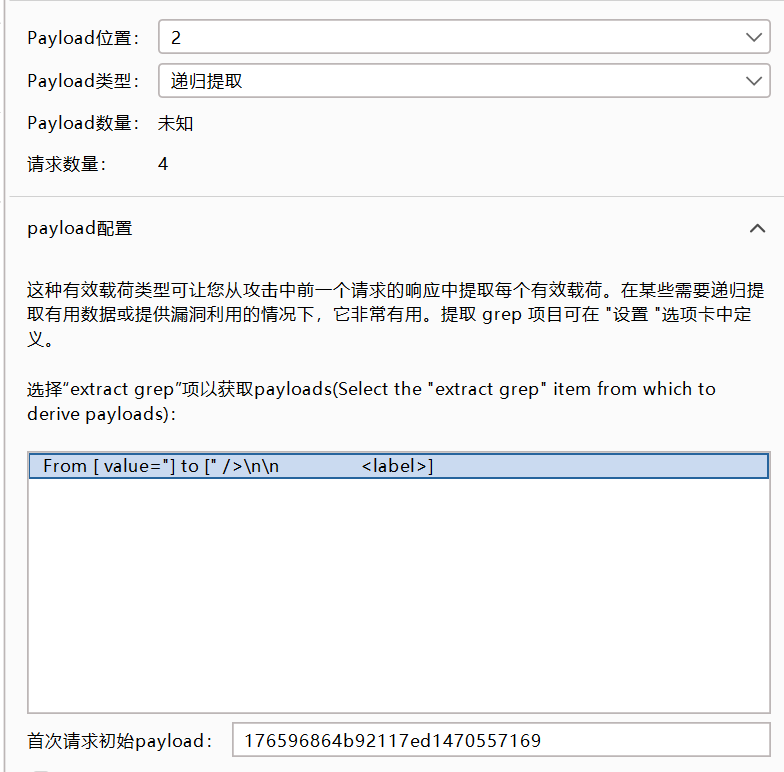

在token的位置选择递归提取并把网页里的token复制过来

运行一下就知道密码和token了

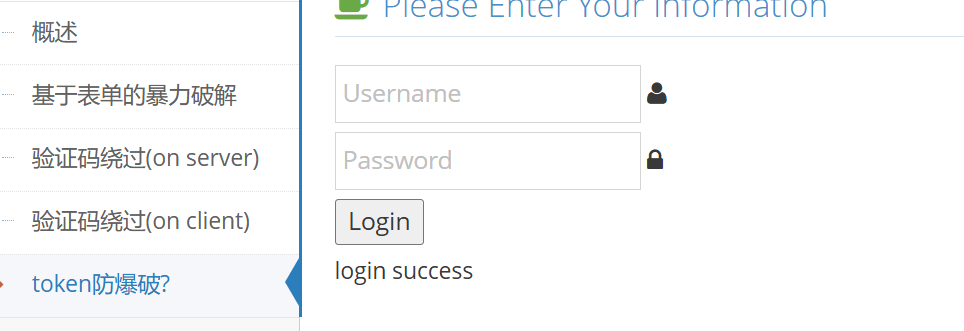

把得到的token复制到网页里

登录成功~