今天来看一下流量分析的题,当然要用到我们最熟悉的wireshark啦~

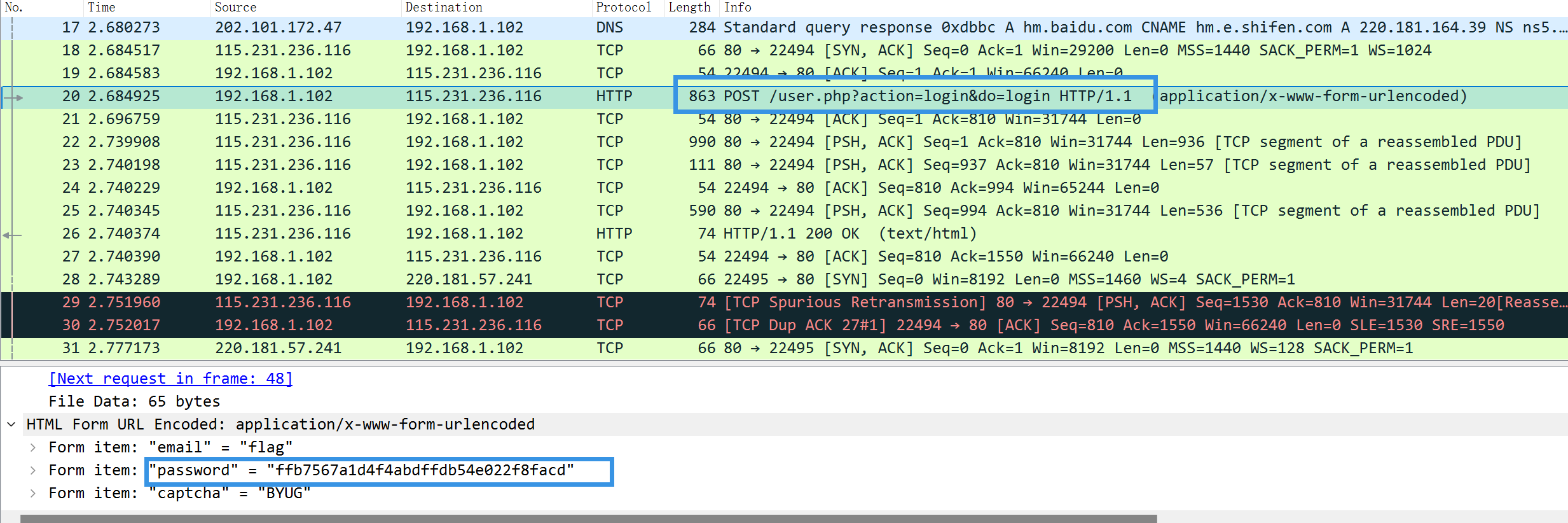

这是需要我们在经过的流量中找到管理员密码

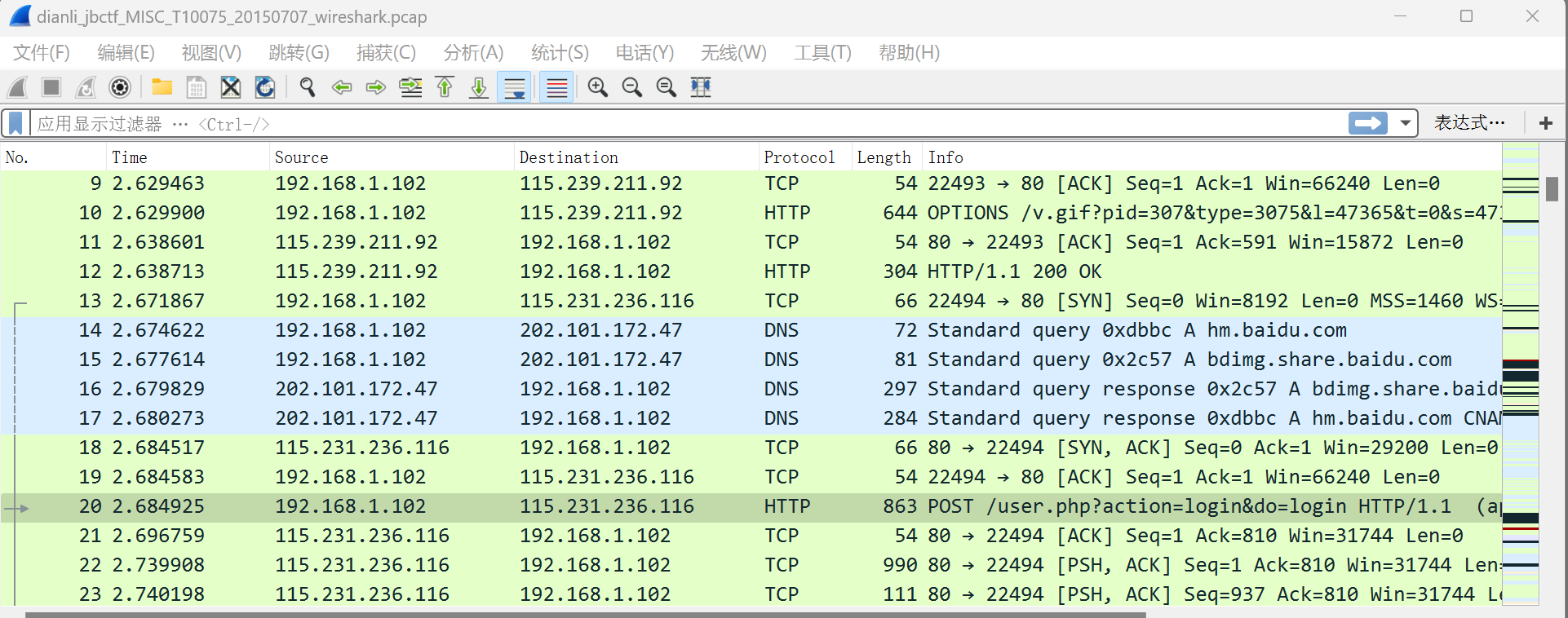

有许多不同协议的流量经过,在网站中优先考虑http或者https的流量包

这里很明显有密码的痕迹

考点

协议识别

- HTTP/FTP/Telnet明文密码、DNS隐蔽通信、ICMP隧道、TCP/UDP异常端口。

文件提取 - 从HTTP/TFTP/SMB流量中提取文件(如图片、压缩包、内存转储)。

数据编码 - Base64、URL编码、十六进制、摩斯电码等。

隐蔽传输 - 数据隐藏在TCP报文负载、DNS查询名、HTTP头字段中。

漏洞利用痕迹 - SQL注入、命令执行、缓冲区溢出等恶意流量特征。

方法

全局筛选

- 快速定位关键协议:http, ftp, dns, tcp.port==XX, icmp.

字符串搜索 - Ctrl+F搜索敏感词:flag, key, password, eval, SELECT.

导出对象 - 文件→导出对象→HTTP/SMB/TFTP,直接提取传输的文件。

追踪流 - 右键会话→追踪TCP/UDP流,查看完整交互(如POST数据或响应)。

解码与重组 - 对Base64等编码数据使用Analyze→Decode As或手动解码。

统计工具 - 统计→协议分级(查看异常协议占比)、端点/IP列表(定位高频通信)。

技巧

- 过滤语法 : http.request.method==POST, tcp.payload contains "flag"。

- 快捷键: Ctrl+Alt+Shift+T快速导出所有TCP流为文本。

- 异常检测: 关注超长DNS查询名、非标准端口的高频通信、大量ICMP数据包。