敏感信息泄露概述

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。

比如:

---通过访问url下的目录,可以直接列出目录下的文件列表;

---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息;

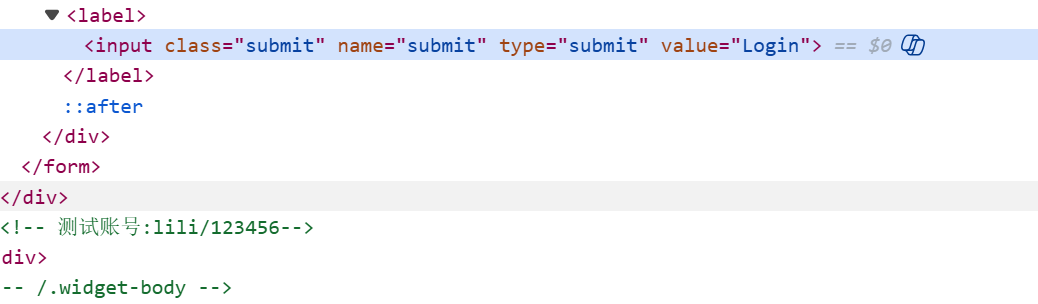

---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等;

类似以上这些情况,我们成为敏感信息泄露。敏感信息泄露虽然一直被评为危害比较低的漏洞,但这些敏感信息往往给攻击着实施进一步的攻击提供很大的帮助,甚至“离谱”的敏感信息泄露也会直接造成严重的损失。 因此,在web应用的开发上,除了要进行安全的代码编写,也需要注意对敏感信息的合理处理。

案例

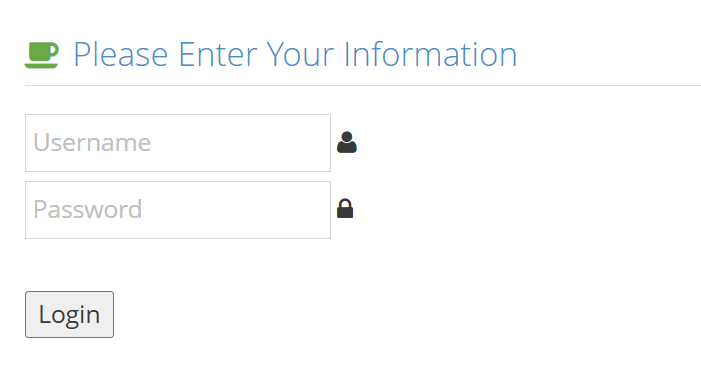

这是一个简单的登录页面

在它的网页源代码里都能找到相应的登录账号及密码

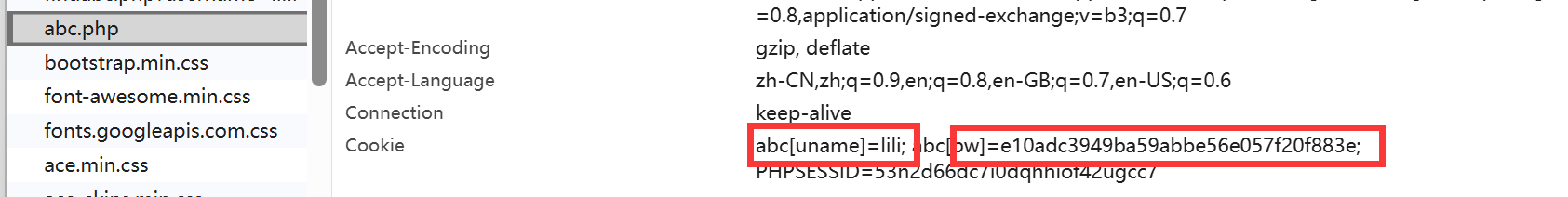

登录之后又能发现在账号密码又放在cookie里

这些都是非常不安全的做法

在Web中,敏感信息常泄露于以下几处:

URL

如 ?token=abc123 直接带密钥。

HTML源码/JS

注释、隐藏字段、前端配置泄露API密钥。

请求/响应

Cookie、Header、JSON响应误放密码或个人数据。

前端存储

LocalStorage、SessionStorage、IndexedDB未加密存敏感值。

日志/错误信息

服务器报错堆栈、调试日志打印了数据库连接串等。